리눅스 기반 악성코드는 감염된 사이트가 방문자를 악성 사이트로 리디렉션하도록 하는 백도어를 설치한다고 보안업체 Dr.Web의 연구원들이 밝혔습니다. 또한 이벤트 로깅을 비활성화하고 대기 모드로 전환하고 자체적으로 종료할 수 있습니다. 웹 사이트 소유자가 핵심 WordPress 콘텐츠 관리 시스템에 실시간 채팅 또는 통계 보고와 같은 기능을 추가하는 데 사용하는 플러그인의 이미 패치된 취약점을 악용하여 설치됩니다.

“사이트에서 중요한 수정 사항이 없는 오래된 버전의 애드온을 사용하는 경우 대상 웹 페이지에 악성 JavaScript가 주입됩니다.”라고 Dr.Web 연구원은 썼습니다. “결과적으로 사용자가 공격받은 페이지의 영역을 클릭하면 다른 사이트로 리디렉션됩니다.”

다음과 같은 플러그인 중 하나가 1,300개 이상의 사이트에 백도어를 작동시키는 JavaScript가 포함되어 있음을 나타냅니다. 이러한 사이트 중 일부는 마지막 검사 이후 악성 코드를 제거했을 수 있습니다. 그래도 맬웨어의 도달 범위를 나타냅니다.

악용되는 플러그인은 다음과 같습니다.

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (vulnerability CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Facebook Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (vulnerabilities CVE-2019-17232 and CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

Dr.Web은 “하나 이상의 취약점이 성공적으로 악용되면 대상 페이지에 원격 서버에서 다운로드되는 악성 JavaScript가 주입됩니다.”라고 설명했습니다. 이를 통해 감염된 페이지가 로드될 때 페이지의 원래 내용에 관계없이 이 JavaScript가 먼저 시작되는 방식으로 주입이 수행됩니다. 이 시점에서 사용자가 감염된 페이지의 아무 곳이나 클릭할 때마다 공격자가 사용자가 이동해야 하는 웹 사이트로 전송됩니다.”

JavaScript에는 다음과 같은 다양한 악성 도메인에 대한 링크가 포함되어 있습니다.

lobbydesires[.]com

letsmakeparty3[.]ga

deliverygoodstrategies[.]com

gabriellalovecats[.]com

css[.]digestcolect[.]com

clon[.]collectfasttracks[.]com

Count[.]trackstatisticsss[.]com

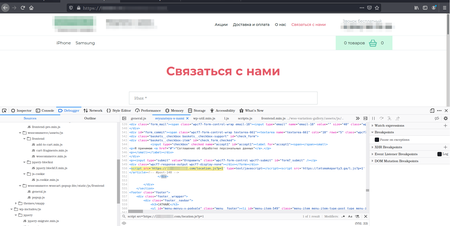

아래 스크린샷은 감염된 사이트의 페이지 소스에 JavaScript가 어떻게 나타나는지 보여줍니다.

연구원들은 백도어의 두 가지 버전을 발견했습니다. Linux.BackDoor.WordPressExploit.1 그리고 Linux.BackDoor.WordPressExploit.2. 그들은 맬웨어가 3년 이상의 기간 동안에 사용되었을 수 있다고 말했습니다.

WordPress 플러그인은 오랫동안 사이트를 감염시키는 일반적인 수단이었습니다. 기본 애플리케이션의 보안은 상당히 강력하지만 많은 플러그인이 감염으로 이어질 수 있는 취약점으로 가득 차 있습니다. 범죄자는 감염된 사이트를 사용하여 방문자를 피싱, 광고 사기 및 맬웨어 배포에 사용되는 사이트로 리디렉션합니다.

WordPress 사이트를 운영하는 사람들은 주요 소프트웨어와 플러그인의 최신 버전을 사용하고 있는지 확인해야 합니다. 위에 나열된 플러그인을 업데이트하는 데 우선순위를 두어야 합니다.